جزئیات بیشتری در مورد یک ربات تلگرام مخرب به نام Telekopye که توسط عوامل تهدید برای انجام کلاهبرداری های فیشینگ در مقیاس بزرگ استفاده می شود افشا شده است.

جزئیات بیشتری در مورد یک ربات تلگرام مخرب به نام Telekopye که توسط عوامل تهدید برای انجام کلاهبرداری های فیشینگ در مقیاس بزرگ استفاده می شود افشا شده است.

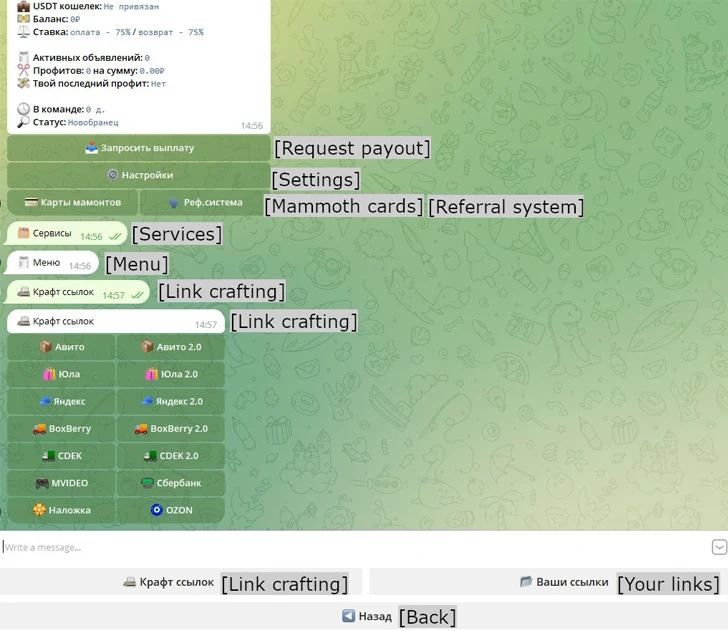

Radek Jizba، محقق امنیتی ESET در تحلیلی جدید گفت[۱]: «Telekopye میتواند وبسایتهای فیشینگ، ایمیلها، پیامهای SMS و موارد دیگر را ایجاد کند.»

بازیگران تهدید در پشت این عملیات[۲] – با اسم رمز Neanderthalها – بهعنوان یک شرکت قانونی، این شرکت جنایی را اداره میکنند و ساختاری سلسلهمراتبی ایجاد میکنند که اعضای مختلفی را در برمیگیرد که نقشهای مختلفی را بر عهده میگیرند.

هنگامی که Neanderthalهای مشتاق از طریق تبلیغات در انجمنهای زیرزمینی جذب میشوند، از آنها دعوت میشود تا به کانالهای تلگرامی تعیین شده بپیوندند که برای ارتباط با سایر Neanderthalها و پیگیری گزارش تراکنشها استفاده میشود.

هدف نهایی این عملیات، به ثمر رساندن یکی از سه نوع کلاهبرداری است: فروشنده، خریدار، یا بازپرداخت.

در مورد اولی، Neanderthalها بهعنوان فروشنده ظاهر میشوند و سعی میکنند ماموتهای بیاحتیاطی را برای خرید کالایی که وجود ندارد، فریب دهند. کلاهبرداریهای خریداران باعث میشود Neanderthalها خود بهعنوان خریدار درآورند تا Mammothها (یعنی بازرگانان) را فریب دهند تا جزئیات مالی خود را وارد کنند تا از سرمایهشان جدا شوند.

سناریوهای دیگر در دستهای به نام کلاهبرداریهای بازپرداخت[۳] قرار میگیرند که در آن Neanderthalها Mammothها را برای بار دوم به بهانه ارائه بازپرداخت فریب میدهند تا دوباره همان مقدار پول را کسر کنند.

شرکت امنیت سایبری Group-IB مستقر در سنگاپور قبلاً به The Hacker News گفته بود که فعالیتی که تحت عنوان Telekopye ردیابی میشود مانند Classiscam است[۴] که به یک برنامه کلاهبرداری بهعنوان سرویس اشاره دارد که از زمان ظهور تاکنون ۶۴٫۵ میلیون دلار سود غیرقانونی در سال ۲۰۱۹ برای بازیگران جنایتکار به همراه داشته است.

Jizba خاطرنشان کرد: برای سناریوی کلاهبرداری فروشنده، به Neanderthalها توصیه میشود که عکسهای بیشتری از آیتم تهیه کنند تا در صورت درخواست Mammothها برای جزئیات بیشتر آماده شوند. اگر Neanderthalها از تصاویری که بهصورت آنلاین دانلود کردهاند استفاده میکنند، قرار است آنها را ویرایش کنند تا جستجوی تصویر دشوارتر شود.

انتخاب Mammoth برای کلاهبرداری خریدار یک فرایند عمدی است که جنسیت قربانی، سن، تجربه در بازارهای آنلاین، رتبهبندی، بررسیها، تعداد معاملات تکمیل شده و نوع اقلامی که میفروشند را در نظر میگیرد که نشاندهنده مرحله مقدماتی است که شامل تحقیقات بازار گسترده میشود.

همچنین توسط Neanderthal ها، خراشهای وب برای بررسی فهرستهای بازار آنلاین و انتخاب یک Mammoth ایدئال که احتمالاً درگیر این طرح جعلی است، استفاده میشود.

اگر یک Mammoth برای کالاهای فروخته شده پرداخت حضوری و تحویل حضوری را ترجیح دهد، Neanderthalها ادعا میکنند که “آنها خیلی دور هستند یا برای یک سفر کاری چندروزه شهر را ترک میکنند”، درحالیکه به طور همزمان علاقه شدید به مورد را نشان میدهند تا احتمال موفقیت کلاهبرداری را افزایش دهند.

همچنین مشاهده شده است که Neanderthalها از VPN، پروکسی و TOR برای ناشناس ماندن استفاده میکنند، درحالیکه در حال بررسی کلاهبرداریهای املاک و مستغلات هستند که در آن وبسایتهای جعلی با لیست آپارتمانها ایجاد میکنند و Mammothها را برای پرداخت هزینه رزرو با کلیککردن روی پیوندی که به یک وبسایت فیشینگ اشاره میکند، ترغیب میکنند.

جیزبا گفت: ” Neanderthalها به صاحب قانونی یک آپارتمان نامه مینویسند و وانمود میکنند که علاقهمند هستند و جزئیات مختلفی مانند تصاویر اضافی و اینکه آپارتمان چه نوع همسایههایی دارد را میخواهند.”

سپس Neanderthalها تمام این اطلاعات را میگیرند و فهرست خود را در وبسایت دیگری ایجاد میکنند و آپارتمان را برای اجاره ارائه میدهند. آنها قیمت مورد انتظار بازار را حدود ۲۰ درصد کاهش می دهند.

این افشاگری در حالی صورت میگیرد که چک پوینت یک کلاهبرداری را شرح میدهد که توانسته با جذب قربانیان ناآگاه به سرمایهگذاری در توکنهای جعلی و اجرای معاملات شبیهسازیشده برای ایجاد پوششی از مشروعیت، نزدیک به ۱ میلیون دلار را به سرقت ببرد.

این شرکت گفت[۵]: «زمانی که توکن بهاندازه کافی سرمایهگذاران را جذب کرد، کلاهبردار آخرین حرکت را انجام داد یعنی برداشت نقدینگی از استخر توکنها و دستان خریداران توکن را خالی گذاشت.»

منابع[۱] https://www.welivesecurity.com/en/eset-research/telekopye-chamber-neanderthals-secrets

[۲] https://thehackernews.com/2023/08/new-telegram-bot-telekopye-powering.html

[۳] https://thehackernews.com/2022/08/researchers-uncover-classiscam-scam-as.html

[۴] https://thehackernews.com/2023/09/classiscam-scam-as-service-raked-645.htm

[۵] https://research.checkpoint.com/2023/check-point-research-unraveling-the-rug-pull-a-million-dollar-scam-with-a-fake-token-factory

[۶] https://thehackernews.com/2023/11/cybercriminals-using-telekopye-telegram.html

ثبت ديدگاه